Buuoj Day4

哈哈哈,今天又是我水水的一天

qr

emmm,绝对不止二维码这么简单

啊这,啪啪打脸了

所以密码是flag{878865ce73370a4ce607d21ca01b5e59}

好吧,下一题~

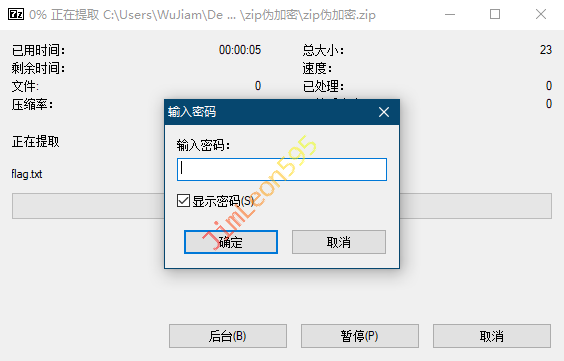

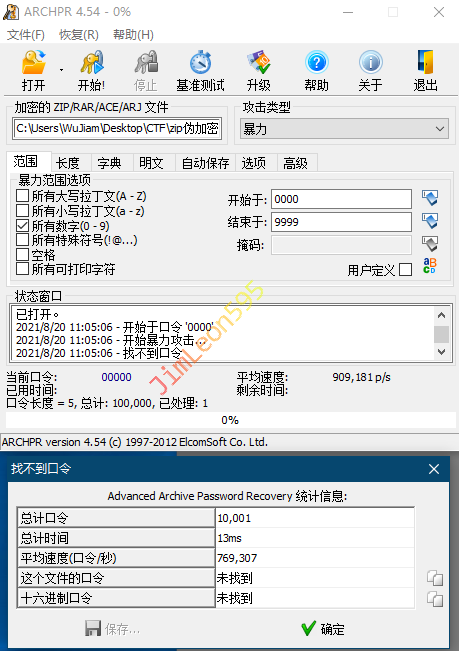

zip伪加密

看题目我们就知道是伪加密题

直接解压会提示需要输入密码

但是我偏偏先要做一次密码爆破,哈哈哈

爆破根本就没有用,哈哈哈

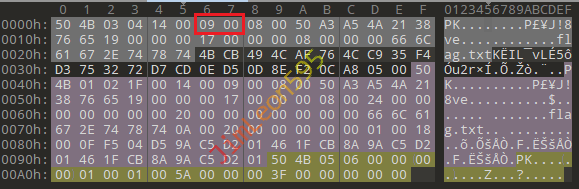

打开winhex或者010editor

将红框处代表全局加密的代码09 00改回00 00

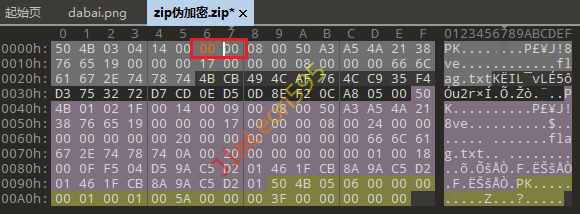

保存我们重新解压,就会发现直接就能解压了

那这题答案就是flag{Adm1N-B2G-kU-SZIP}

被嗅探的流量

看一下题目,好的直接来吧

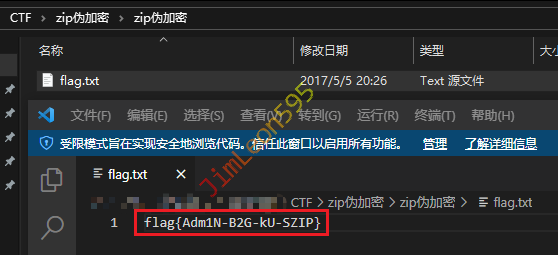

文件传输,肯定是http包

过滤后直接有一个upload.php

打开拿到最后一看,哦豁~

所以这次的答案就是flag{da73d88936010da1eeeb36e945ec4b97}

ningen

这次打开的图片就像一只萝卜怪在雪地游荡

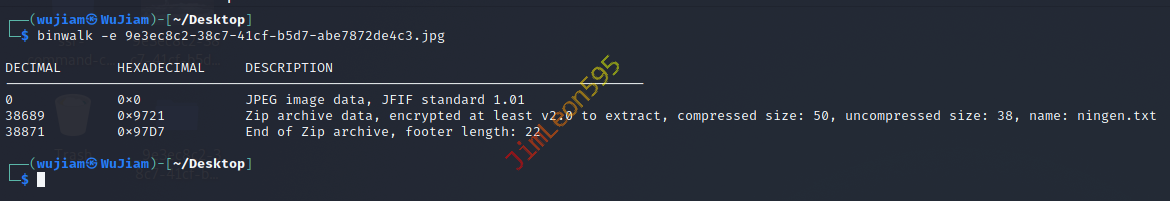

根据题目肯定里面有个压缩包

直接kali的binwalk走一波把

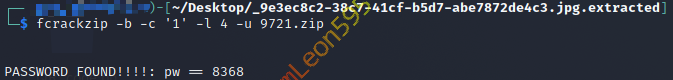

解出来之后我们还要破解一下密码

既然都在kali了

我们这次就用fcrackzip来破解把

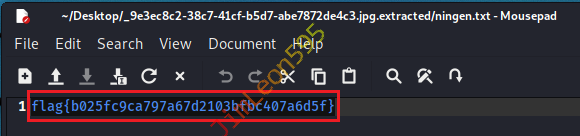

输入8368解压就能看到flag{b025fc9ca797a67d2103bfbc407a6d5f}

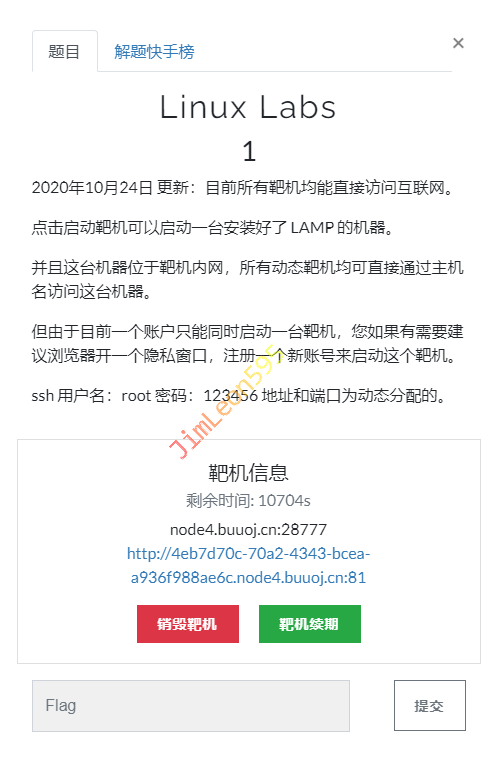

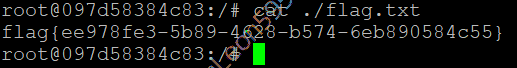

Linux Labs

今天我们继续来做一道大题

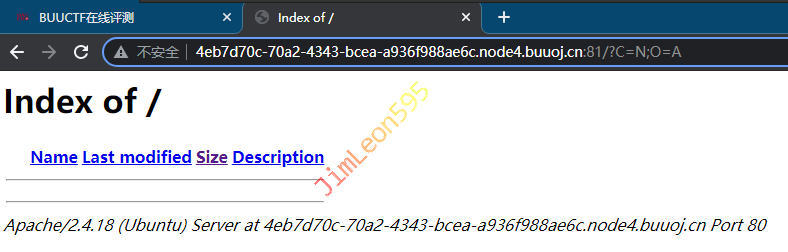

打开一看,有一个好像ftp的网页

随便乱点也没什么特别的

这次我们换一下思路

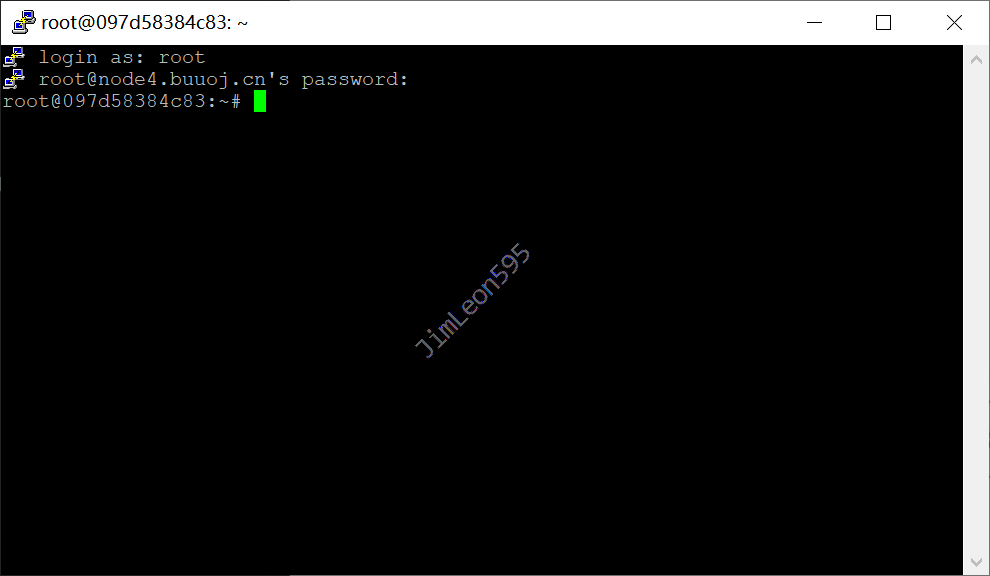

ssh连接他的系统试试

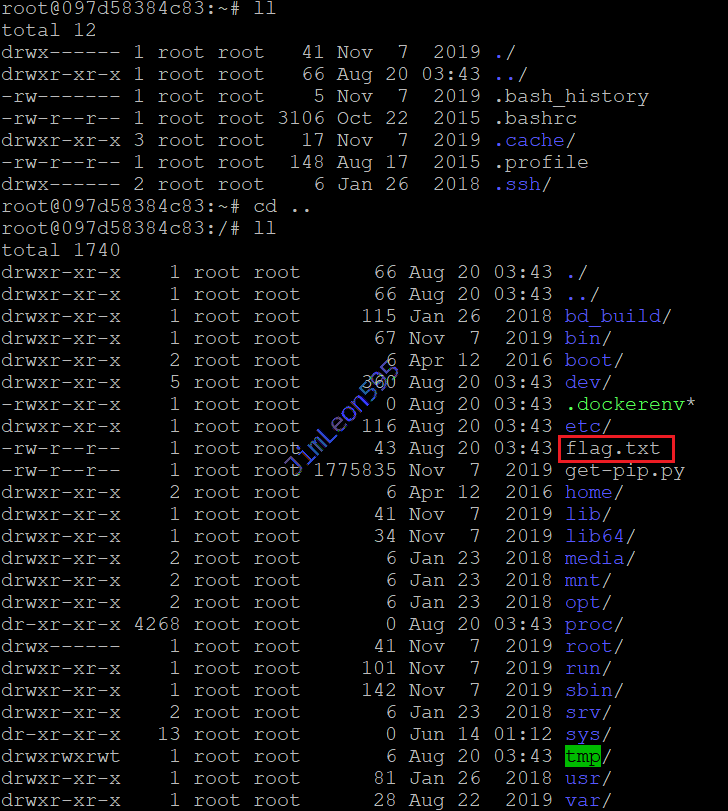

我们ll看一下有什么文件?

都找到flag直接cat就行了吧

所以这题答案就是flag{ee978fe3-5b89-4628-b574-6eb890584c55}

打完收工

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 JimLeon595!